Nie mogę Ci wiele pomóc w bieżącym problemie, poza tym, że doradziłem Ci, tak jak inni, że jeśli rzeczywiście złamał twoje konto, i musisz zapytać dostawcę, będziesz musiał iść zwrócić się do sądu o przekazanie przez dostawcę danych o adresach IP.

Chciałbym również zapytać Gmaila, czy mogliby utworzyć kopię zapasową tego usuniętego e-maila w orzeczeniu sądowym. Podejrzewam również, że nie musisz nawet udowadniać, że to ten facet włamał się do twojego e-maila, i wystarczy, że stworzysz uzasadnione wątpliwości, czy ktoś włamał się na twoje konto e-mail w tym czasie.

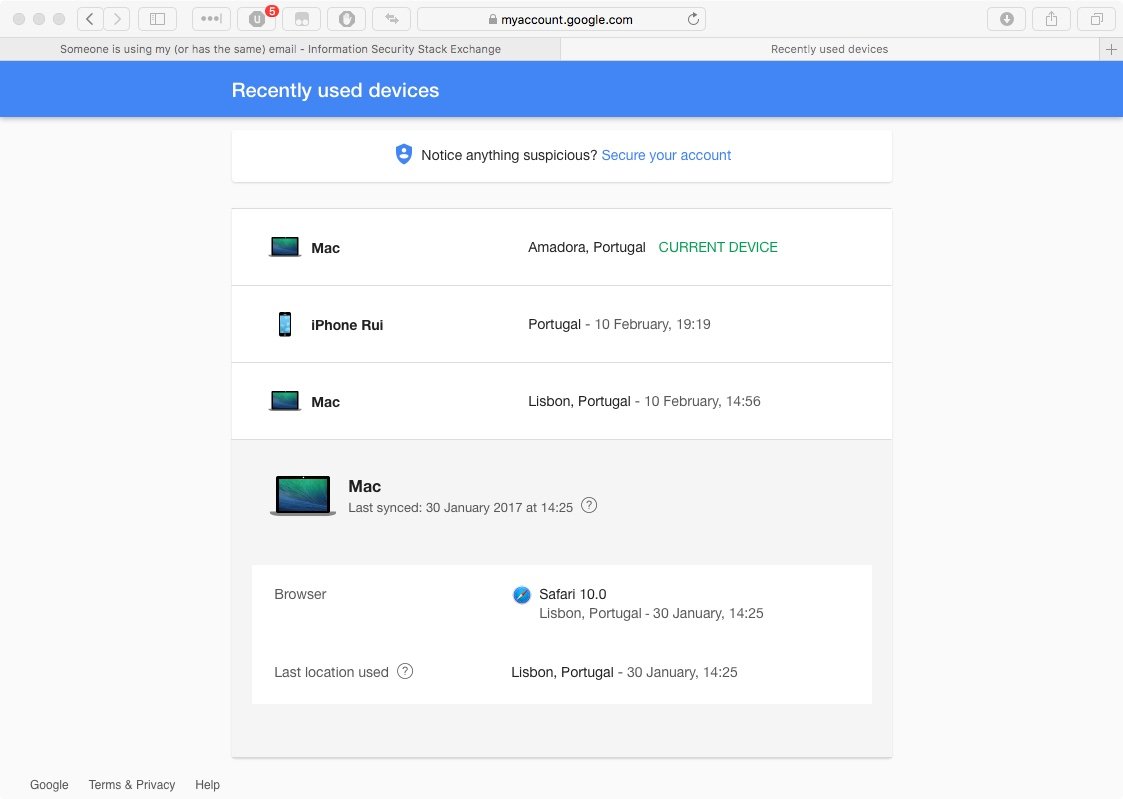

Twoje komentarze mówią o Google, możesz edytować historię tego, jakie urządzenia uzyskały dostęp do Twojego konta, i podaje ona markę urządzenia i używane miasto.

Idź do "Moje konto" -> Powiadomienia & o aktywności urządzenia "iw" Ostatnio używane urządzenia "wybierz" PRZEGLĄDAJ URZĄDZENIA ". Wybierz podejrzane urządzenie, jeśli się tam znajduje.

Na przyszłość radzę aktywować uwierzytelnianie dwuskładnikowe, 2FA, które zobowiązuje urządzenie do używania tokena.

Pytam również, jak tam osoba mógł zhakować Cię wiele razy? Czy możliwe, że kiedyś umieścił oprogramowanie szpiegowskie na Twoim komputerze? Czy odpowiedziałeś na wiadomości e-mail „Twoje konto ma zostać zamknięte, potwierdź swoją nazwę użytkownika i hasło?” co najmniej podejrzane wydaje się podejrzane o to, że Twoje konto zostało naruszone. Najłatwiejszym sposobem, aby facet mógł się tym zająć, byłoby utworzenie wiadomości e-mail bardzo podobnej do Twojego i użycie 1 prawdziwego e-maila wraz z 48 edytowanymi wiadomościami e-mail z tego konta. .

Oczywiście to wszystko dotyczy krótkoterminowych problemów. W dłuższej perspektywie większość dostawców musi tylko przechowywać adresy IP i informacje o użytkowaniu przez co najmniej 2 lata .

Uważaj również, że niektóre inne e-maile (od ponad 2 lat) są trudniejsze do zlokalizowania w skrzynkach odbiorczych Gmaila.

Nie czekałbym również, aż dostarczy e-maile do sądu; interesuje go dostarczenie ich tylko w ostatniej chwili. Poproś sąd o listę adresów IP, e-maili i czasu z Google wymienianych między twoim adresem a adresem faceta.

Jeśli chodzi o tworzenie dowodów, uważaj na biurokrację. W moim przypadku wezwali mnie na „zwykłe spotkanie”, a sąd nie załatwił dokumentacji w bazie Citius, odmówił podania danych na ten temat mojemu prawnikowi przez telefon, Ty sam jako nie-prawnik nie możesz mieć spójrz na swój własny proces i musiałem wysłać mojego prawnika do innego miasta w celu przejrzenia fizycznych akt i tylko oni dowiadujemy się, że mieli inny rodzaj skarg związanych z „spotkaniem”, a nawet umówiliśmy świadków, aby podali fałszywe relacje faktów.

Jak powiedzieli inni, spróbuj zatrudnić kompetentną pomoc prawną zaznajomioną z tą dziedziną.