Lubię przechowywać swój klucz na papierze.

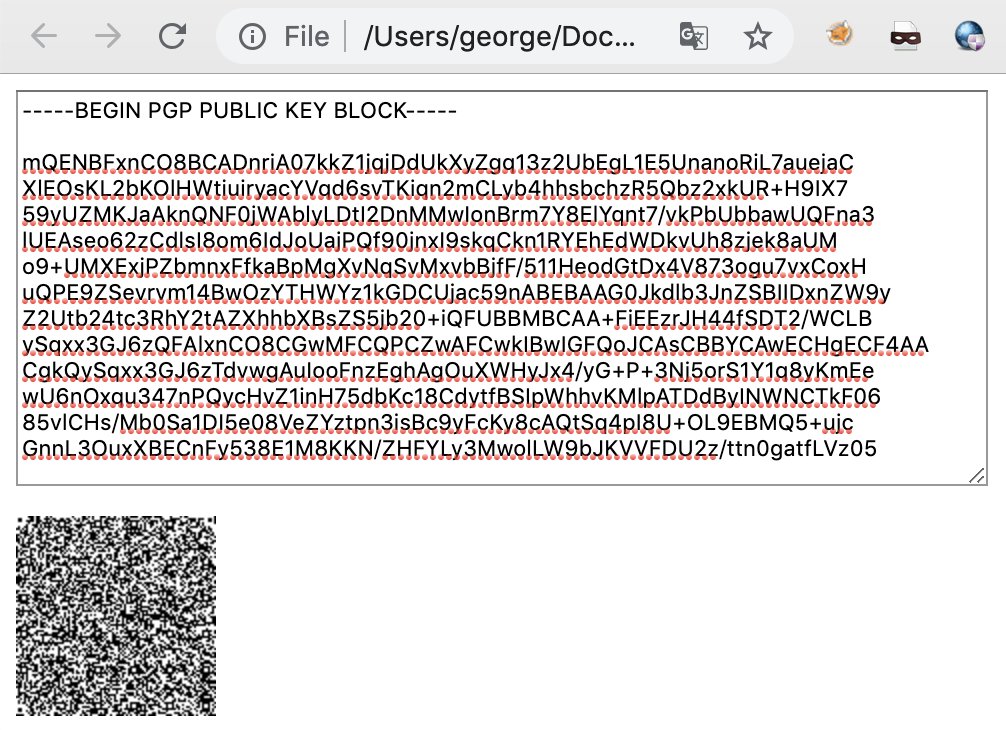

Korzystając z generatora kodu QR JavaScript (czytaj: offline), tworzę obraz mojego klucza prywatnego w postaci opancerzonego ASCII, następnie wydrukuj to. Zanotuj obok niego identyfikator klucza i przechowuj go w fizycznie bezpiecznym miejscu.

Oto niektóre, które powinny działać niezależnie od używanego systemu operacyjnego, o ile masz przeglądarkę obsługującą JavaScript.

Dla użytkowników systemu Windows:

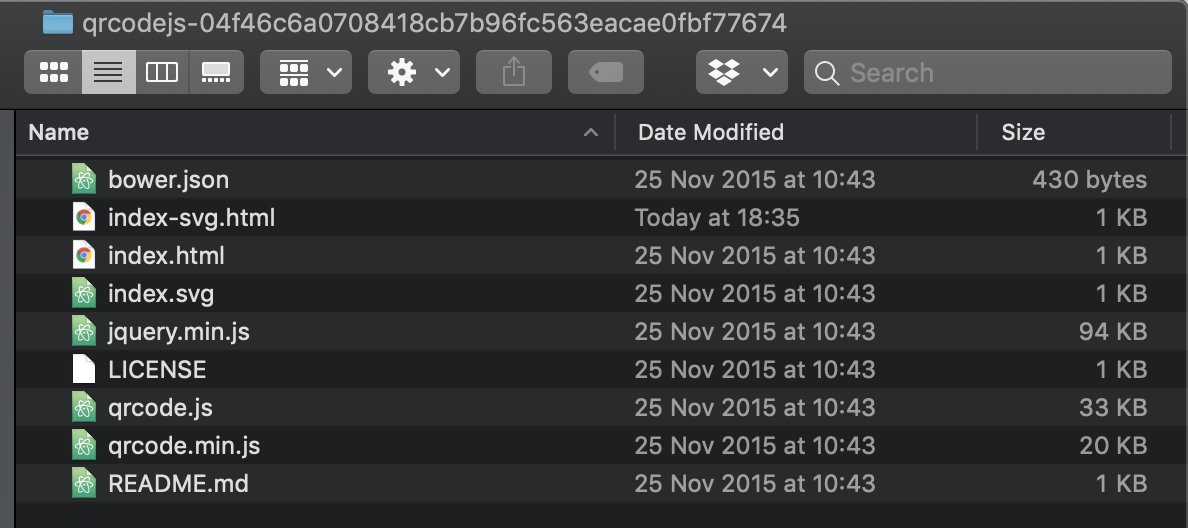

Kliknij tutaj, aby pobrać generator kodów QR JavaScript: https://github.com/davidshimjs/qrcodejs/archive/04f46c6a0708418cb7b96fc563eacae0fbf77674.zip

Wyodrębnij gdzieś pliki, a następnie kontynuuj edycję index.html zgodnie z poniższymi instrukcjami.

Dla użytkowników MacOS lub Unix:

$ # Ta konkretna wersja ma na celu uniknięcie ryzyka, że jeśli ktoś przejmie repozytorium $ # `davidshimjs` (lub stanie się nieuczciwy), nadal będziesz używać wersji, którą zweryfikowałem. $ # Dla naprawdę paranoicznych nie ufaj też GitHubowi i będziesz chciał zweryfikować kod, który sam pobierasz. $ wget https://github.com/davidshimjs/qrcodejs/archive/04f46c6a0708418cb7b96fc563eacae0fbf77674.zip$$ unzip qrcodejs-04f46c6b7ae ip $ cd qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 / $ # Musimy edytować plik index.html, aby obsługiwał wklejanie klucza PGP $ # Otwórz plik w edytorze tekstu, takim jak Notatnik, vi lub nano $ vi index.html

Zmień wiersz 11 z:

<input id = "text" type = "text" value = "http://jindo.dev.naver.com/collie" styl = "szerokość: 80%" / ><br / >

to:

<textarea id = "text" type = "text" value = "http: //jindo.dev.naver.com/collie "style =" width: 80% "/ >< / textarea><br / >

Teraz przejdź do katalogu, który tu dostałeś za pomocą Eksploratora, Findera, lub Nautilus itp.

Na przykład:

$ pwd

/ Users / george / Documents / Code / qrcodejs / qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 $ otwórz.

Teraz kliknij dwukrotnie plik index.html , który właśnie edytowałeś i zapisałeś.

Najprawdopodobniej będziesz musiał przerwać klucz PGP na ćwiartki lub nawet mniejsze, aby utworzyć ładne, duże kody QR, które można łatwo zeskanować później. Po wklejeniu w obszarze tekstowym kliknij poza polem tekstowym, a powinien pojawić się kod QR. Zapisz każdy z nich na bieżąco i nazwij go odpowiednio, aby znać ich kolejność!

Po utworzeniu wszystkich kodów zeskanuj je na przykład za pomocą aplikacji do skanowania kodów QR w telefonie komórkowym. Dla paranoików pozostaw to urządzenie w trybie offline po zainstalowaniu czytnika kodów kreskowych, a następnie wykonaj pełne wyczyszczenie i przywrócenie ustawień fabrycznych urządzenia przed ponownym podłączeniem go do trybu online. Zapobiegnie to wyciekaniu klucza PGP przez aplikację skanera QR.

Jeśli masz duży klucz lub wiele kluczy, polecam papierowy, ale pamiętaj, aby zapisać instrukcje, jak później odzyskać dane. Równie ważne jak sposób tworzenia kopii zapasowej jest sposób jej przywracania z kopii zapasowej. Prawdopodobnie spróbuję tego z fikcyjnymi danymi, aby upewnić się, że wiesz dokładnie, jak to działa.

Warto zauważyć, że możesz chronić swój klucz prywatny hasłem, więc nawet jeśli jest hostowane przez dostawcę usług w chmurze nie widzą Twojego klucza prywatnego, ale wtedy całe bezpieczeństwo Twojego hasła ogranicza się do tego hasła, a nie do pełnego klucza prywatnego, nie wspominając o tym, że dostawcy usług w chmurze mogą zniknąć z dnia na dzień.